この大会は2020/2/9 0:00(JST)~2020/2/12 8:00(JST)に開催されました。

今回もチームで参戦。スコアボードを見れなくなり、結果はわかりませんが、

自分で解けた問題をWriteupとして書いておきます。

Milk Please! (Trivia 10)

問題文は以下の通り。

Trivia Question: a reliable mechanism for websites to remember stateful information. Yummy!

Your flag won't be in the normal flag{flagGoesHere} syntax. Instead, you're looking for the answer to the definition given.

cookie

Professional guessing (Trivia 10)

問題文は以下の通り。

The process of attempting to gain Unauthorized access to restricted systems using common passwords or algorithms that guess passwords

Your flag won't be in the normal flag{flagGoesHere} syntax. Instead, you're looking for the answer to this question.

password cracking

Base 2^6 (Trivia 10)

問題文は以下の通り。

A group of binary-to-text encoding schemes that represent binary data in an ASCII string format by translating it into a radix-64 representation

Your flag won't be in the normal flag{flagGoesHere} syntax. Instead, you're looking for the answer to the definition given.

base64

AAAAAAAAAAAAAA! I hate CVEs (Trivia 20)

問題文は以下の通り。

This CVE reminds me of some old school exploits. If is enabled in sudoers

Your flag won't be in the normal flag{flagGoesHere} syntax.

pwfeedback

Rick Rolled by the NSA??? (Trivia 50)

問題文は以下の通り。

This CVE Proof of concept Shows NSA.gov playing "Never Gonna Give You Up," by 1980s heart-throb Rick Astley.

Use the CVE ID for the flag. flag{CVE-?????????}

Your flag won't be in the normal flag{flagGoesHere} syntax.

flag{CVE-2020-0601}

Unsecured Login (PCAP 50)

httpでフィルタリングする。No.48パケットで、フォームのpassにフラグをセットしてPOSTしているのがわかる。

flag{n0httpsn0l0gin}

Unsecured Login2 (PCAP 75)

httpでフィルタリングする。No.137パケットで、passにフラグをセットしてGETしているのがわかる。

flag{ensure_https_is_always_used}

hidden-ctf-on-my-network (PCAP 250)

pcapで保存して、NetworkMinerで開く。ParametersのParameter valueにフラグがあった。

flag{who-actually-looks-at-dhcp-server-traffic-anyway}

Stop the Bot (Web 50)

https://challenges.neverlanctf.com:1140/robots.txtにアクセスすると、以下のように表示された。

User-agent: * Disallow: / Disallow: flag.txt

https://challenges.neverlanctf.com:1140/flag.txtにアクセスすると、フラグが表示された。

flag{n0_b0ts_all0w3d}

SQL Breaker (Web 50)

SQLインジェクション。以下でログインすると、フラグが表示された。

User Name: ' or 1=1 # Password : a

flag{Sql1nj3ct10n}

Adobe Payroll (Reverse Engineering 100)

.NETのファイルのようなので、dnSpyで開く。

private bool checkUsername() { return this.txtUsername.Text == "admin"; } private bool checkPassword() { return this.txtPassword.Text == "bmV2ZXJfZ29ubmFfZ2l2ZV95b3VfdXAh"; }

このUsername, Passwordでログインしたら、フラグが表示された。

flag{.net_is_pretty_easy_to_decompile}

Script Kiddie (Reverse Engineering 100)

hexコードが並んでいるので、デコードする。今度はbase64になるので、デコードする。

with open('encrypted_db', 'r') as f: lines = f.readlines() b64 = '' for line in lines: line = line.rstrip() b64 += line.decode('hex') json_data = b64.decode('base64') print json_data

デコードすると、jsonデータになり、この中にフラグが含まれていた。

flag{ENC0D1NG_D4TA_1S_N0T_ENCRY7I0N}

DasPrime (Programming 100)

10497番目の素数を答える必要がある。

import math def main(): primes = [] count = 2 index = 0 while True: isprime = True for x in range(2, int(math.sqrt(count) + 1)): if count % x == 0: isprime = False continue if isprime: primes.append(count) print(index, primes[index]) index += 1 count += 1 if index == 10497: print primes[index - 1] break if __name__ == "__main__": main()

flag{110573}

password_crack (Programming 100)

メジャーな色のリスト、年とNeverLANのメンバリストの組み合わせをブルートフォースで問題のmd5になるものを探す。

from hashlib import md5 colors = ['red', 'orange', 'yellow', 'green', 'blue', 'purple', 'brown', 'magenta', 'tan', 'cyan', 'olive', 'maroon', 'navy', 'aquamarine', 'turquoise', 'silver', 'lime', 'teal', 'indigo', 'violet', 'pink', 'black', 'white', 'gray'] members = ['purvesta', 'n30', 'zestyfe', 'viking', 's7a73farm', 'bashNinja'] h = '267530778aa6585019c98985eeda255f' found = False for color in colors: for year in range(1950, 2050): for member in members: password = color + '-' + str(year) + '-' + member if md5(password).hexdigest() == h: found = True break if found: break if found: break assert found == True flag = 'flag{%s}' % password print flag

flag{orange-1984-zestyfe}

The Big Stage (Recon 75)

問題文はこうなっている。

One time we keynoted @SaintCon... I think I remember hiding a flag in our pres

saintcon "neverlan" keynote presentation で検索すると、以下にSAINTCON 2018 の keynote のことが書かれていて、その先のリンクにkeynoteのプレゼン資料が掲載されていた。

https://twitter.com/NeverLanCTF/status/1044640438131388422 https://docs.google.com/presentation/d/1v_Pj4s5zVxBKXcq5ySPBwQVSXW2dhDm1jkKfU3AJx3w/edit

この資料のスライド10にフラグが書かれていた。

flag{N3v3r_g0nna_g1v3_y0u_up}

Pigsfly (Crypto 30)

Pigpen cipherの対応表を見て、復号する。

flag{d0wn_and_d1r7y}

BaseNot64 (Crypto 50)

base32デコードする。

import base64 enc = 'ORUGS43PNZSXG33ONR4TGMRBEEYSC===' flag = base64.b32decode(enc) print flag

実行結果は以下の通り。

thisonesonly32!!1!

flag{thisonesonly32!!1!}

Dont Take All Knight (Crypto 75)

Templars Cipherのようだ。https://www.dcode.fr/templars-cipherで復号する。

FLAGISEVENKNIGHTSNEEDCRYPTO

EVENKNIGHTSNEEDCRYPTO

The Invisibles (Crypto 75)

換字式暗号と思われるが、インターネットで検索してもこの画像を使ったものが見つからない。いろいろ調べてみると、NeverLAN CTF 2018に同様の出題がされている。

この時は長い文章だったので、適当な文字にしてquipqiupで復号していたが、今回は短いため、その手法が使えない。この時の変換テーブルを使って復号してみる。

FLAGISYOUCANSEETHEM

Stupid Cupid (Crypto 100)

問題はこうなっている。

6,12,5,20,15,1,5,3,4,10,13,16,7,12,14,8 -

______________________________________________________________

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21|

| ______________________________________________________________|

J O W W A V Q L L W E I U S B A E S I P L

O W W A Q A P K E Q I E O Q D Z R D O U E

E D E F R W I J M I K M L W E C Y E I R O

D Z S D M P W H L A L K M E L K U W Q Y W

L D D L V I D W O S G I N Z S K K I Z G D

I M H M D W A Q Y L I S B V E P M P B Q Z

E B G I M Q S A T M S W J C W L V Q H M S

G N P O O D F Z D B A T K N R U D K I P L

S P I L R F Q B H H B U O Q T U I L F U K

W I O Q P L I V A E I I U A H Y P Y L T Y

F Y K W D K K C Q O O Z C W K T S T O R D

C Q M A J L F O W Y R B W D M I O E I D T

V L E Z Q H P I I W S O Q F N N M D K Q P

H A W M S Q L Y O I M H A K F W I F U J I

Y Q T L A W O H P R Q W S E Q S T N W N O

R U Y O X S E R L I W X D P A A P O E D U数値が並んでいて、アルファベットの表になっている。表を見て、上から番号をインデックスとして文字をつなげるだけ。

VERYSIMPLECIPHER

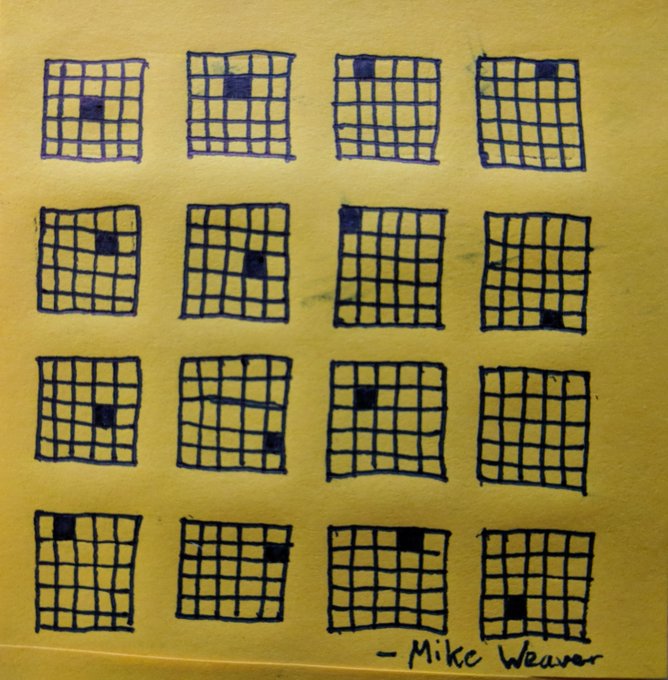

My own encoding (Crypto 200)

以下のように並べて、印のあるところのアルファベットに置き換える。

何も印がないのがA。

BCDEF GHIJK LMNOP QRSTU VWXYZ

NICEJOBYOUHACKER

BabyRSA (Crypto 250)

2533 = 17 * 149

あとは通常通り復号するだけ。

from Crypto.Util.number import * cs = map(int, '2193 1745 2164 970 1466 2495 1438 1412 1745 1745 2302 1163 2181 1613 1438 884 2495 2302 2164 2181 884 2302 1703 1924 2302 1801 1412 2495 53 1337 2217'.split(' ')) e = 569 n = 2533 p = 17 q = 149 phi = (p - 1) * (q - 1) d = inverse(e, phi) flag = '' for c in cs: m = pow(c, d, n) flag += chr(m) print flag

flag{sm4ll_pr1m3s_ar3_t0_e4sy}

It is like an onion of secrets. (Crypto 300)

Stegsolveで開き、[Analyse]-[Data Extract]の画面に移る。RGBのLSBのみチェックを入れ、テキストを見ると、Base64文字列になっている。extract.txtとしてバイナリ保存する。

Base64デコードを2回する。

with open('extract.txt', 'rb') as f: data = f.read().rstrip('\x00') data = data.decode('base64') print data data = data.decode('base64') print data

実行結果は以下の通り。

CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2eCmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2mZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2CmxzcHYgd3dhdCBrbCBybGp2emZjaWdndm5jbHp2 lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvx)アヘチリ∂ン・・ー∨アゥル髯婚撈ルケ些鰛fciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv lspv wwat kl rljvzfciggvnclzv

"lspv wwat kl rljvzfciggvnclzv"をVegener暗号と推測する。https://www.dcode.fr/vigenere-cipherで復号する。

your flag is myfavoritecipher

flag{myfavoritecipher}

Chicken Little 1 (Chicken Little 35)

sshでサーバに入り、フラグであるパスワードを探していく問題。

$ ssh neverlan@44.233.149.141 -p 3333 The authenticity of host '[44.233.149.141]:3333 ([44.233.149.141]:3333)' can't be established. ECDSA key fingerprint is SHA256:3j2nAmP4iI75/LCQdpWZPkXxXLkMTjgJUrdGo4Nshoo. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '[44.233.149.141]:3333' (ECDSA) to the list of known hosts. ############################################################### # Welcome to my game # # NEVERLAN CTF 2020 # # Make sure you read the rules # ############################################################### neverlan@44.233.149.141's password: ╗ ██████╗ █████╗ ███████╗██╗ ██╗███╗ ██╗██╗███╗ ██╗ ██╗ █████╗ ███████╗ ██╔══██╗██╔══██╗██╔════╝██║ ██║████╗ ██║██║████╗ ██║ ██║██╔══██╗ ██╔════╝ ██████╔╝███████║███████╗███████║██╔██╗ ██║██║██╔██╗ ██║ ██║███████║ ███████╗ ██╔══██╗██╔══██║╚════██║██╔══██║██║╚██╗██║██║██║╚██╗██║██ ██║██╔══██║ ╚════██║ ██████╔╝██║ ██║███████║██║ ██║██║ ╚████║██║██║ ╚████║╚█████╔╝██║ ██║ ███████║ ╚═════╝ ╚═╝ ╚═╝╚══════╝╚═╝ ╚═╝╚═╝ ╚═══╝╚═╝╚═╝ ╚═══╝ ╚════╝ ╚═╝ ╚═╝ ╚══════╝ ██████╗ █████╗ ███████╗██╗ ██╗ ██████╗ █████╗ ███╗ ███╗███████╗ ██╔══██╗██╔══██╗██╔════╝██║ ██║ ██╔════╝ ██╔══██╗████╗ ████║██╔════╝ ██████╔╝███████║███████╗███████║ ██║ ███╗███████║██╔████╔██║█████╗ ██╔══██╗██╔══██║╚════██║██╔══██║ ██║ ██║██╔══██║██║╚██╔╝██║██╔══╝ ██████╔╝██║ ██║███████║██║ ██║ ╚██████╔╝██║ ██║██║ ╚═╝ ██║███████╗ ╚═════╝ ╚═╝ ╚═╝╚══════╝╚═╝ ╚═╝ ╚═════╝ ╚═╝ ╚═╝╚═╝ ╚═╝╚══════╝ ═════════════════════════════════════════════════════════════════════════════════ ____ _ _ _ _ _ _ _____ ____ _ _ ___ _ ___ _ / ___| / \ | \ | | | | | | / \ |__ / / ___| | | |_ _| |/ | \ | | | | / _ \ | \| | | |_| | / _ \ / / | | | |_| || || ' /| \| | | |___ / ___ \| |\ | | _ |/ ___ \ / /_ | |___| _ || || . \| |\ | \____/_/ \_|_| \_| |_| |_/_/ \_/____| \____|_| |_|___|_|\_|_| \_| Level: neverlan Instructions ═════════════════════════════════════════════════════════════════════════════════ For this challenge you need to get the contents of Welcome.txt neverlan@chicken-little:~$ cat Welcome.txt ---------------------------------------------------------------------------- __ __ _ \ \ / / | | \ \ /\ / /__| | ___ ___ _ __ ___ ___ \ \/ \/ / _ \ |/ __/ _ \| '_ ` _ \ / _ \ \ /\ / __/ | (_| (_) | | | | | | __/ \/ \/ \___|_|\___\___/|_| |_| |_|\___| ---------------------------------------------------------------------------- _________________ < EAT MORE CHIKIN > ----------------- \ ^__^ \ (oo)\_______ (__)\ )\/\ ||----w | || || level1 password:eat-chicken-not-cows

eat-chicken-not-cows

Chicken Little 7まで問題はあるが、1を解いた時点でサーバにつながらなくなり、あきらめた。

夜中に復旧したらしく、続きはチームメンバに解いてもらった。